本記事では、ネットワークスペシャリスト(ネスペ)試験の令和6年度午後Ⅱ問2について、筆者の所感なども交えて解説していきます。

なお、画像や解答例は全てIPA(独立行政法人情報処理機構)から引用しております。

令和6年度春期 ネットワークスペシャリスト(NW)午後Ⅱ

令和6年度春期 ネットワークスペシャリスト(NW)午後Ⅱ 解答例

私は普段、左門至峰先生の「ネスペ」シリーズで学習を行っています。

午後Ⅰ・午後Ⅱのみにフォーカスを当て、とても丁寧に、そして詳細に解説されています。

より深い知識を求める方、ネットワークスペシャリスト試験を徹底的に対策したい方におすすめします。

本設問の概要について

企業向けにIT製品を販売するY社の、電子メールによるサポート業務について問われた問題でした。

なりすまし対策やメールのサポート業務をZ社に委託する際の設計などについて設問は進んでいきます。

ネットワークの試験なのに「セキュリティの試験か?」と思ったほど、セキュリティに寄った試験でした。

問1と比較して、問2を選択した受験者が多かったようです。

ネットワーク構成図やDNSの設定などもオーソドックスな内容だったため、比較的解きやすかった方も多かったのではないかと思います。

簡単にですが、メールのなりすまし対策の送信ドメイン認証でよく利用される、SPFとDKIMについて簡単に説明しておきます。

全体像を掴んでいただくため、本設問のシナリオを掲載します。

- STEP.1導入部分

Y社は企業向けにIT製品を販売しており、顧客に対して電子メールにて製品サポートを行っています。

販売製品の増加に伴い体制強化が必要なため、サポート業務の一部をZ社に委託することとしました。

情シス部門のX主任が委託に伴う運用方法等を検討していきます。 - STEP.2Y社のネットワーク構成とセキュリティ対策の背景

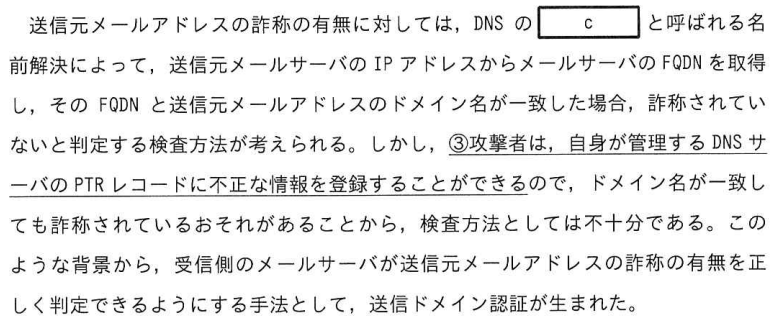

DNSの”ある機能”により詐称の検査を実施することが可能ですが、それだけでは不十分です。

その対応策として、Y社では送信ドメイン認証であるSPFとDKIMを導入しています。 - STEP.3Y社が導入しているSPFの概要

Y社が導入しているSPFについて詳細に説明されています。

一般的なSPFの知識が必要となるセクションです。 - STEP.4Y社が導入しているDKIMの概要

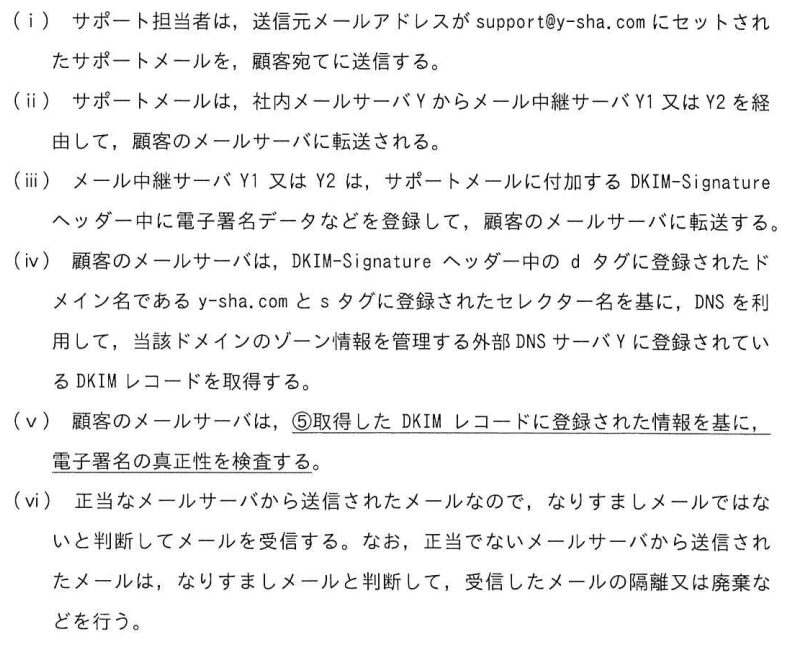

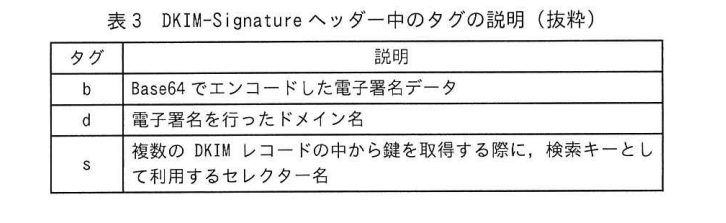

Y社はSPFと併せてDKIMも導入しています。

DNSのDKIMレコードや署名検証の流れなどが詳細に記載されています。

こちらも一般的なDKIMの知識が必要となるセクションです。 - STEP.5Z社に委託するメールの運用方法の検討

導入部分でも述べたように、一部サポート業務をZ社に委託します。

Y社規定をベースに運用方法の検討を行います。

Z社のネットワーク構成図やDNSゾーン情報、送受信メールの運用方法などが細かく記載されています。

Z社にはY社サポートチーム以外にもいくつかチームがあるようです。 - STEP.6S/MIMEの調査と実施作

Z社への委託にあたり、これまでの検討内容では、Z社内の別チームがY社サポートチームになりすました場合、なりすましを検知できないという問題点が発覚しました。

その対応策として、S/MIMEの導入を検討していきます。

IPAの解答例について

| 設問 | 解答例 | 予想配点 | ||

|---|---|---|---|---|

| 設問1 | (1) | mail.y-sha.lan | 2 | |

| (2) | TTLを60秒と短い値にしている | 6 | ||

| (3) | a | Preference | 3 | |

| b | y-mail2 | 2 | ||

| c | 逆引き | 3 | ||

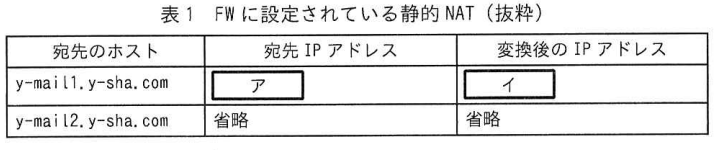

| (4) | ア | 200.a.b.1 | 2 | |

| イ | 192.168.0.1 | 2 | ||

| (5) | メールサーバのFQDNに、詐称したメールアドレスのドメイン名を登録する。 | 7 | ||

| 設問2 | (1) | ウ | 200.a.b.1 | 2 |

| エ | 200.a.b.2 | 2 | ||

| (2) | d | SMTP | 3 | |

| e | MAIL FROM | 3 | ||

| f | y-sha.com | 2 | ||

| (3) | 送信元のメールサーバのIPアドレスが、SPFレコードの中に登録されていること | 7 | ||

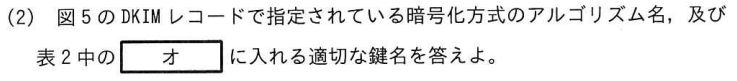

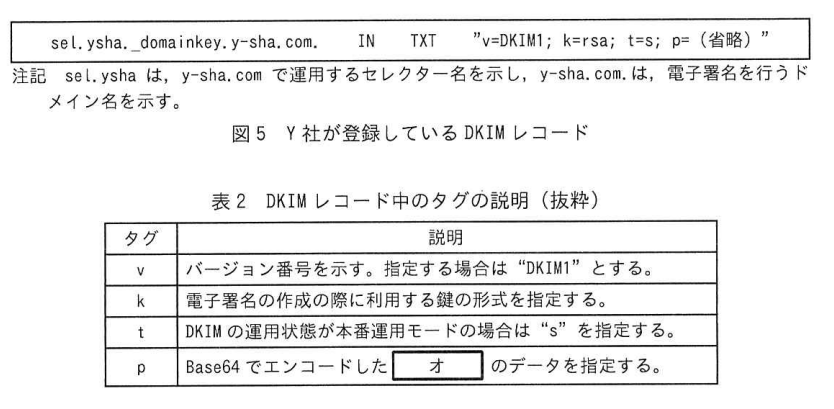

| 設問3 | (1) | g | ヘッダー | 2 |

| h | UDP | 2 | ||

| i | 512 | 2 | ||

| (2) | アルゴリズム名 | RSA | 2 | |

| オ | 公開鍵 | 2 | ||

| 受信したメールが正規のメールサーバから送信されたものかどうかが分かるから | 7 | |||

| 設問4 | (1) | DNSサーバ名 | ・外部DNSサーバY ・y-ns1 | 3 |

| 登録する情報 | ・メール中継サーバZのIPアドレス ・z-mail1のIPアドレス | 3 | ||

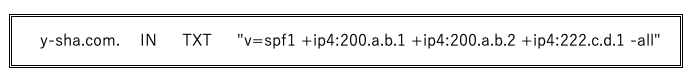

| (2) | j | y-sha.com | 2 | |

| (3) | メール中継サーバZから鍵が漏えいしても、Y社で実施中のDKIMの処理は影響を受けない。 | 7 | ||

| (4) | なりすましメールも、メール中継サーバZから社外に転送されるから | 7 | ||

| 設問5 | (1) | 不備により設問が成立しない。 | 5 | |

| (2) | 5 | |||

| (3) | 5 | |||

設問5については、IPAより以下の発表がありました。

令和6年4月21日に実施いたしましたネットワークスペシャリスト試験午後Ⅱ 問2 設問5に関して、不備があることが判明いたしました。

当該不備により問2 設問5は成立しないと判断し、問2を選択した受験者全員について、設問5(1)~(3)を正解として取り扱うこととしました。受験者の皆様には心からお詫び申し上げます。今後の出題に当たっては、細心の注意を払い、再発防止に努めてまいります。

令和6年度春期ネットワークスペシャリスト試験 午後Ⅱ 問2 設問5の不備とその対応について

普通に設問を解いていて、正直どのような不備であったか私には分かりませんでした。

ただ解答例も出ていないことですし、当ブログでは設問5については解説しないことといたします。

予めご了承ください。

設問1

(1)

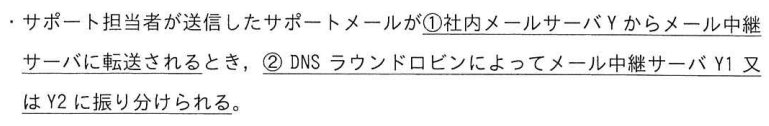

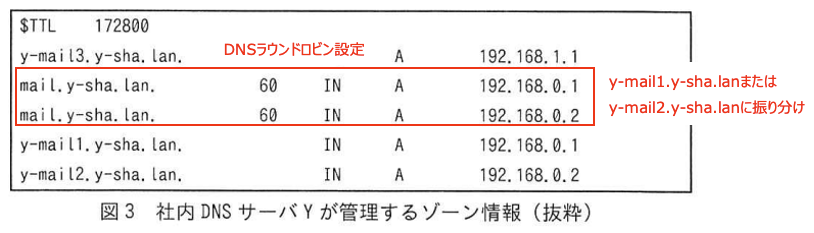

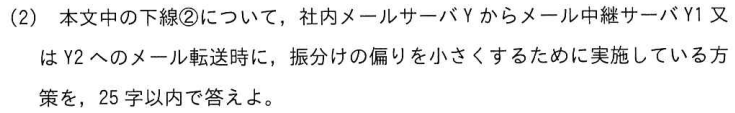

まずは下線①の部分を見てみましょう。

Y社サポート担当者が送信したサポートメールが、社内メールサーバYからメール中継サーバに転送するときのFQDNを問われています。

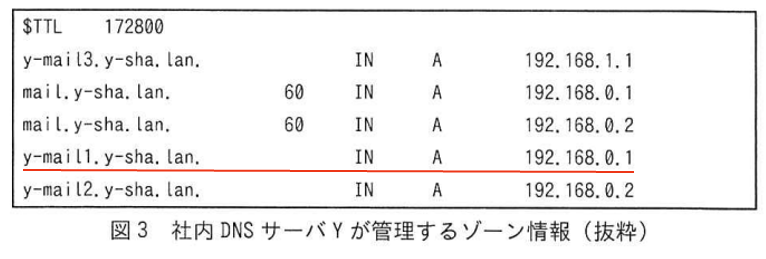

下線②にあるように、社内DNSサーバからメール中継サーバは、DNSラウンドロビンによりメール中継サーバY1またはY2に振り分けられます。

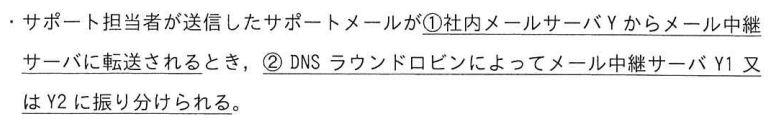

DNSラウンドロビンの設定は図3の社内DNSサーバのゾーン情報に記載されています。

少し分かりづらいですが、図1のネットワーク構成図を使ってサポートメールを送信した際の処理を解説します。

①. ゾーン情報1行目より、社内メールサーバYに転送

②. ゾーン情報2行目・3行目より、192.168.0.1(y-mail1)または192.168.0.2(y-mail2)に転送

※今回はy-mail1を選択

③インターネット上のメールサーバに転送

②が社内メールサーバYからメール中継サーバY1へ転送する時の宛先です。

このときにの転送先はmail.y-sha.lan(メール中継サーバ)となります。

mail.y-sha.lan

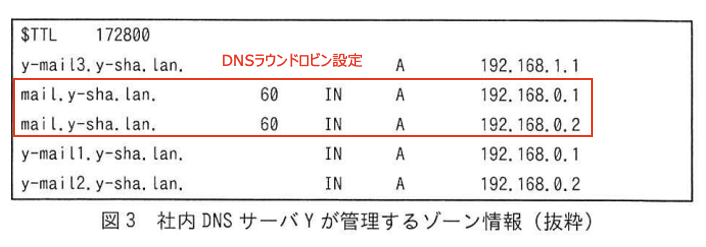

(2)

下線②の記述を見てみましょう。下線①のすぐに記載があります。

DNS ラウンドロビンによる処理の偏りを小さくするため、実施している対策を問われています。

図3の社内DNSサーバのゾーン情報を再掲します。

ゾーン情報の最上段に「$TTL 172800」と記載があります。

この設定は、ゾーン全体のTTL(Time To Live)を172,800秒に設定しているという意味です。

つまり、DNSの情報を端末が保有する(=キャッシュ)時間が172800秒ということです。

一方、「mail.y-sha.lan.」のAレコードを確認すると、TTLが「60秒」となっていることがわかります。

特に何も設定しなければ172,800秒間は同じサーバに振り分けられますが、この設定を行うことにより60秒ごとにキャッシュがクリアされ、異なる中継サーバに振り分けられます。

つまり、振り分けの偏りが小さくなるのです。

よって、解答例は以下の通りです。

TTLを60秒と短い値にしている。(17字)

ちなみに、Aレコードの形式は以下の通りです。

<ホスト名> <TTL> IN A <IPv4アドレス>

(3)

続いては穴埋め問題です。

一つずつ見ていきましょう。

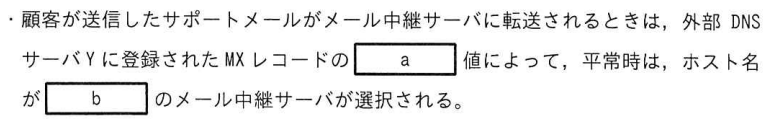

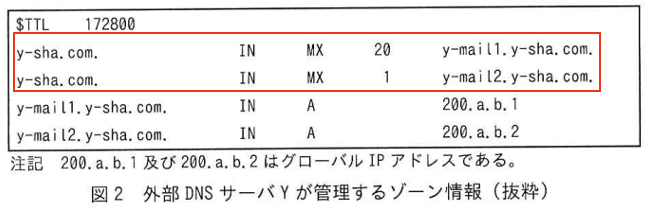

(a)、(b)

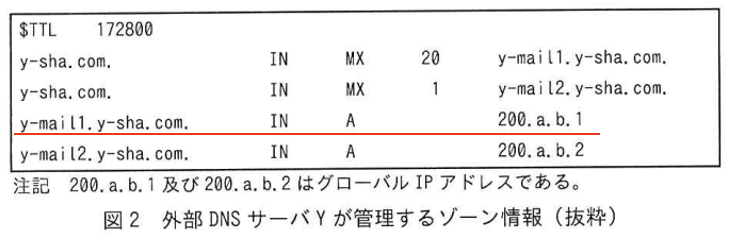

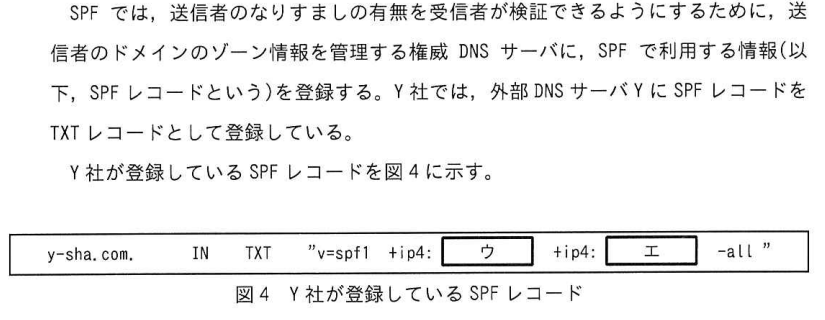

外部DNSサーバYに設定しているMXレコードについて、

外部DNSサーバYのゾーン情報を見てみましょう。

1行目、2行目がMXレコードです。

y-sha.com宛のメールは2つあり、優先度(Preference値)が20と1になっています。

値が小さい方が優先されるため、通常時はy-mail2のメール中継サーバが選択されます。

(a)Preference

(b)y-mail2

ちなみに、MXレコードの形式は以下の通りです。

<ホスト名> <TTL> IN MX <優先度> <メールサーバ>

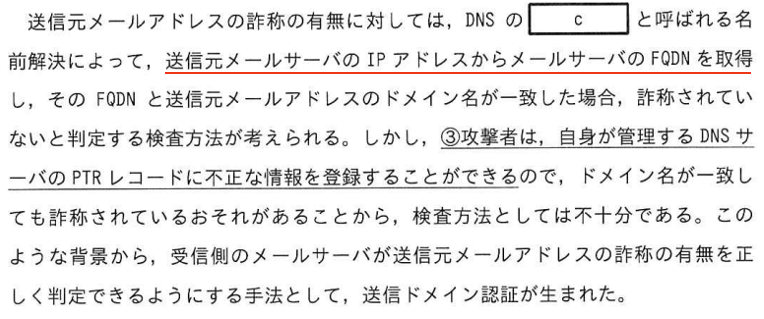

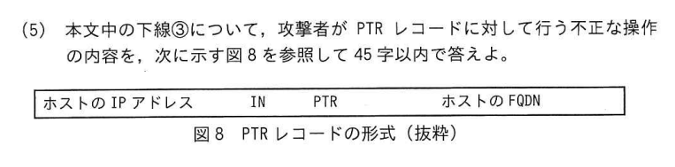

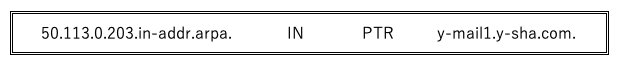

(c)

これは知識問題です。

ヒントは赤色の下線部分「送信元メールサーバのIPアドレスからメールサーバのFQDNを取得」という記述です。

DNSのゾーン情報でよく目にする、FQDNからIPアドレスを取得する方法は”正引き”と呼ばれます。(Aレコード)

一方、IPアドレスからFQDNを取得する方法は”逆引き“と呼ばれます。(PTRレコード)

よって、正解は逆引きです。

(c)逆引き

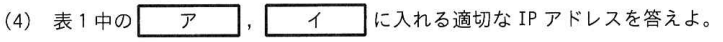

(4)

続いても穴埋め問題です。表1を見てみましょう。

FWに設定している、宛先が「y-mail1.y-sha.com」に対する静的NATの設定値を問われています。

表1のすぐ上に「インターネットからDMZのサーバ宛の通信に対して、静的NATが設定されている」とあります。

メールサーバがインターネットからメールを受け取るにあたりグローバルIPアドレスを割り当てる必要がありますが、実際にはプライベートIPアドレス(192.168.0.1/図3より)が割り当てられています。

そのため、FWのWAN側ポートにグローバルIPアドレスを割り当て、プライベートIPアドレスにNAT変換してパケットを転送します。

では、NAT変換前後のIPアドレスは何でしょうか?

図2と図3を見ることで正解がわかります。

図2よりNAT変換前の宛先IPアドレス(グローバルIPアドレス)は「200.a.b.1」、NAT変換後のIPアドレス(プライベートIPアドレス)は「192.168.0.1」となります。

(ア)200.a.b.1

(イ)192.168.0.1

(5)

下線③を見てみましょう。

攻撃者がPTRレコードを利用した不正な操作の内容を問われています。

Y社メールサーバに偽装したPTRレコードの詐称方法を記載します。

- 攻撃者がY社に偽装したメールサーバ(グローバルIPアドレス:203.0.113.50)を構築する。

- そのIPアドレスに対し、Y社メールサーバに偽装しPTRレコードを以下のように登録する。

- y-mail1.y-sha.com(y-sha.com)宛にメールを送信すると、詐称された[203.0.113.50]のIPアドレスが返答され、攻撃者のメールサーバに誘導されてしまう。

このようにして攻撃が成功してしまいます。

少し分かりづらいと感じたのですが、IPAの解答例は以下のようになっています。

メールサーバのFQDNに、詐称したメールアドレスのドメイン名を登録する。(36字)

設問2

設問2は主にSPFについて問われていきます。

しっかり理解を深めていきましょう。

(1)

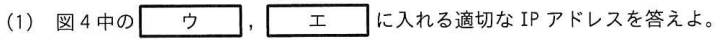

図4とその直前に記載してあるSPFの概要を掲載します。

冒頭でも記載しましたが、SPFは“送信ドメインの管理者が送信メールサーバのIPアドレスをDNSに登録し、受信側がそれを参照してメールの正当性を確認する仕組み”です。

図4に「+ip4」と記載がある通り、(ウ)と(エ)にはIPアドレスが入ります。

では、どのIPアドレスが入るのでしょうか?

Y社からのメールは、メール中継サーバY1とメール中継サーバY2から送信されます。(図1より)

図2を見ると、y-mail1(200.a.b.1)とy-mail2(200.a.b.2)のIPアドレスが記載されています。

(ウ)200.a.b.1

(エ)200.a.b.2

補足ですが、SPFに登録するIPアドレスはグローバルIPアドレスであることに注意しましょう。

また、メール中継サーバY1とY2のIPアドレスと書きましたが、グローバルIPアドレスは実際にはFWのインターネット側ポートに設定しています。

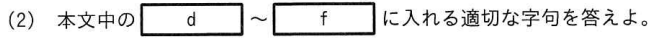

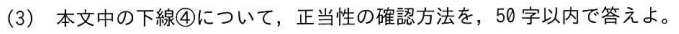

(2)

穴埋め問題です。

該当の部分にSPFによる送信ドメイン認証の流れが記載されているので、少し範囲を広めに掲載します。

(d)

「メール転送プロトコル」という記載があるため、正解は「SMTP」です。

これは必ず正解したい問題です。

(e)

空欄の箇所は顧客のメールサーバでの動作が記述されています。

また、(e)すぐ後に「メールアドレスのドメイン名」という記述があります。

顧客のメールサーバが、送信元のメールアドレスのドメイン名を取得するにはどのような方法があるでしょうか?

知識問題ですが、メールアドレスは「MAIL FROM(送信元)」または「RCPT TO(宛先)」に格納されています。

※これらは「エンベロープ」と呼ばれます。

今回は送信ドメイン認証であるSPFの動作なので、「MAIL FROM」が正解となります。

MAIL FROMからメールアドレスのドメイン名を取得するのですね。

(f)

「MAIL FROM」の情報より、顧客のメールサーバは送信元のメールアドレスが「support@y-sha.com」であることを認識します。

ドメイン名はそのまま「y-sha.com」ですね

(d)SMTP

(e)MAIL FROM

(f)y-sha.com

個人的な感想ですが、今回の(d),(e),(f)のように続けて空欄があるとどのように解答すればよいかわからなくなってしまいます…

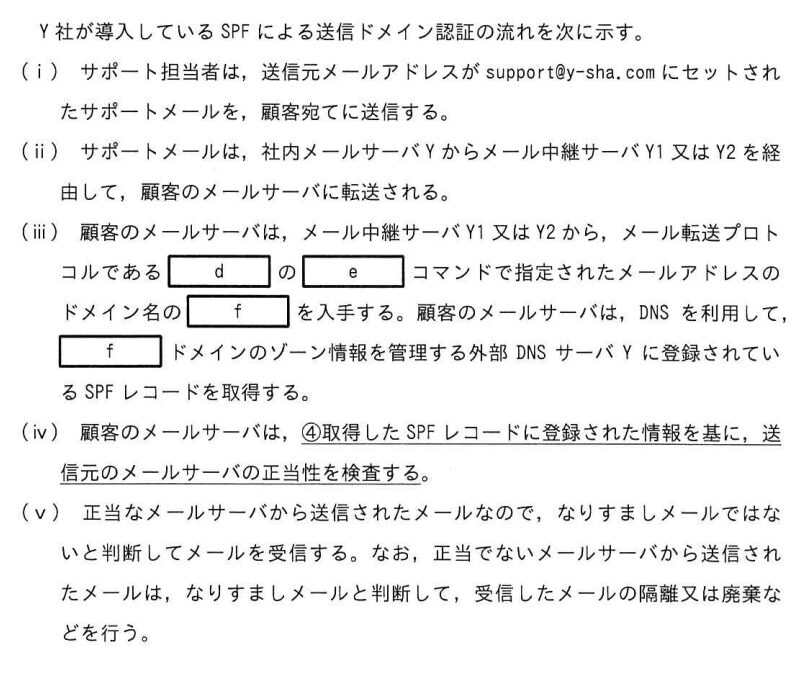

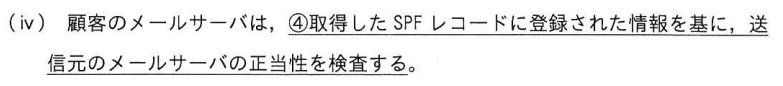

(3)

下線④の箇所を見てみましょう。

先ほどの設問と同様、SPFの送信ドメイン認証の流れの中に記載があります。

SPFを利用した送信ドメイン認証の検証方法が問われています。

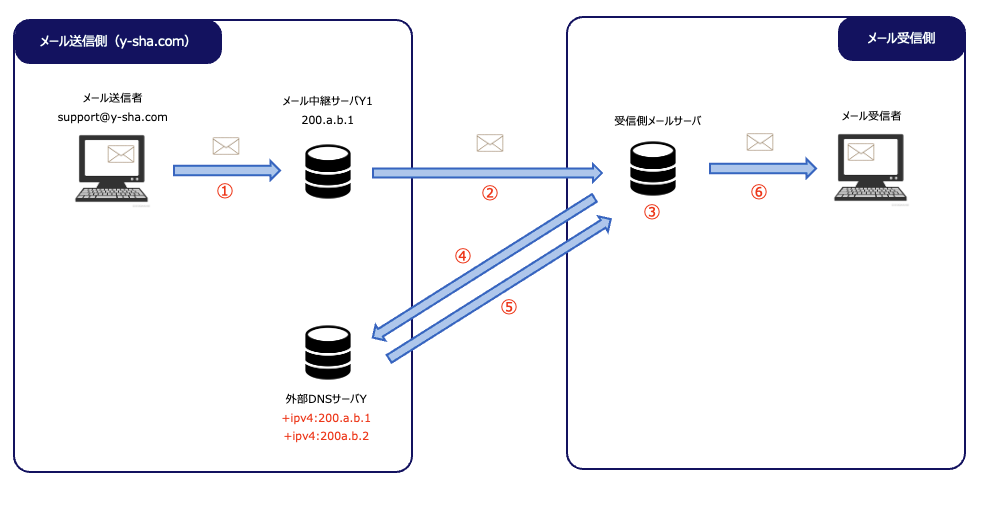

SPFを利用した送信ドメイン認証の方法について図を用いて解説します。

| 項番 | 説明 |

|---|---|

| ① | サポート担当者は「support@y-sha.com」より顧客宛にメールを送信する。 |

| ② | メール中継サーバYは顧客のメールサーバにメールを転送する。 |

| ③ | 顧客のメールサーバは「MAIL FROM」より「y-sha.com」のドメイン名を取得する。 |

| ④ | 「y-sha.com」のゾーン情報を管理する外部DNSサーバYにSPFレコードを問い合わせる。 |

| ⑤ | 外部DNSサーバYはIPアドレスとして「200.a.b.1」「200.a.b.2」を応答する。 |

| ⑥ | 顧客のメールサーバは、メール中継サーバYの送信元アドレス(200.a.b.1)がSPFレコードに含まれているIPアドレスであることを確認し、詐称されていないと判断する。 |

詐称されてるかどうかの検証は⑥で行います。

送信元メールサーバのIPアドレスがSPFレコードに含まれているかどうかを確認するのですね。

よって、解答例は以下のようになります。

送信元のメールサーバのIPアドレスが、SPFレコードの中に登録されていること(38字)

設問3

設問3からは主にDKIMについて問われていきます。

SPF同様、しっかり理解していきましょう。

(1)

またまた穴埋め問題です。総じて知識問題なので、しっかり覚えていきましょう。

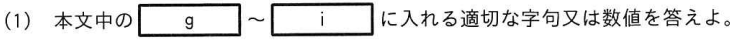

該当の箇所を見ていきましょう。

(g)

冒頭のDKIMの説明でも書いた通り、DKIMの電子署名はメールヘッダーに付与されます。

よって、正解はヘッダーです。

(h)、(i)

(h)は「トランスポートプロトコル」とあるので、UDPまたはTCPが入ります。

DNSは通常、UDPの53番ポートを使用します。

また、応答サイズは512バイト以下である必要があります。

(g)ヘッダー

(h)UDP

(i)512

ちなみに、DNSの技術を拡張するために定義されたEDNS0(Extension Mechanisms for DNS 0)という仕組みがあります。

最大4096バイトまでのメッセージを利用できます。

(2)

図5と表2を一緒に見てみましょう。

まずは暗号化方式のアルゴリズムですが、表2のタグ「k」について「鍵の形式を指定する」とあります。

まさにタグ「k」に指定しているものが暗号化のアルゴリズム名となります。

DKIMレコードに「k=rsa」と記載がある通り、暗号化アルゴリズムはRSAを利用しています。

続いて(オ)の部分です。

DKIMの説明について、[Y社が導入しているDKIMの概要]セクションのすぐ下に、以下のような記述があります。

「受信側のメールサーバで電子署名の真正性を検証する」とあります。

通常、電子署名は署名者の秘密鍵を使って署名をします。

したがって、署名を検証するために利用する鍵は公開鍵となります。

アルゴリズム名:RSA

(オ)公開鍵

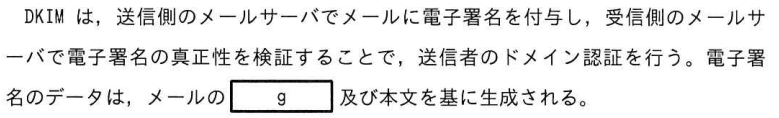

(3)

下線⑤の部分を見てみましょう。

該当の部分にDKIMによる送信ドメイン認証の流れが記載されているので、少し範囲を広めに掲載します。

DNSに登録されたDKIMレコードの情報と、メールに付与した電子署名をどのように利用して、真正性を検査しているのかを問われています。

この後の解説で必要になるため、表3を掲載しておきます。

それではSPFと同様、DKIMを利用した送信ドメイン認証の方法について図を用いて解説していきます。

| 項番 | 説明 |

|---|---|

| ① | サポート担当者は「support@y-sha.com」より顧客宛にメールを送信する。 |

| ② | メール中継サーバYはメールに電子署名を付与し、顧客のメールサーバに転送する。 |

| ③ | 顧客のメールサーバはメールに含まれるDKIMヘッダのdタグより「y-sha.com」のドメイン名を取得、sタグよりセレクタの情報を取得する。 |

| ④ | 「y-sha.com」のゾーン情報を管理する外部DNSサーバYのDKIMレコードに公開鍵を問い合わせる。 |

| ⑤ | 外部DNSサーバYはセレクタ情報より、該当のDKIMレコードの公開鍵を返答する。 |

| ⑥ | 顧客のメールサーバは受け取った公開鍵にてbタグに記録された電子署名を検証し、詐称されたメールではないことを確認する。 |

秘密鍵より作成した電子署名を、そのドメインを管理しているDNSサーバから取得した公開鍵で復号できた=なりすましされていないということが検証できる訳ですね。

すこしざっくりした表現だなと感じたのですが、IPAの解答例は以下の通りです。

受信したメールが正規のメールサーバから送信されたものかどうかが分かるから(36字)

設問4

ここからはY社のメール運用をZ社に委託する内容に入っていきます。

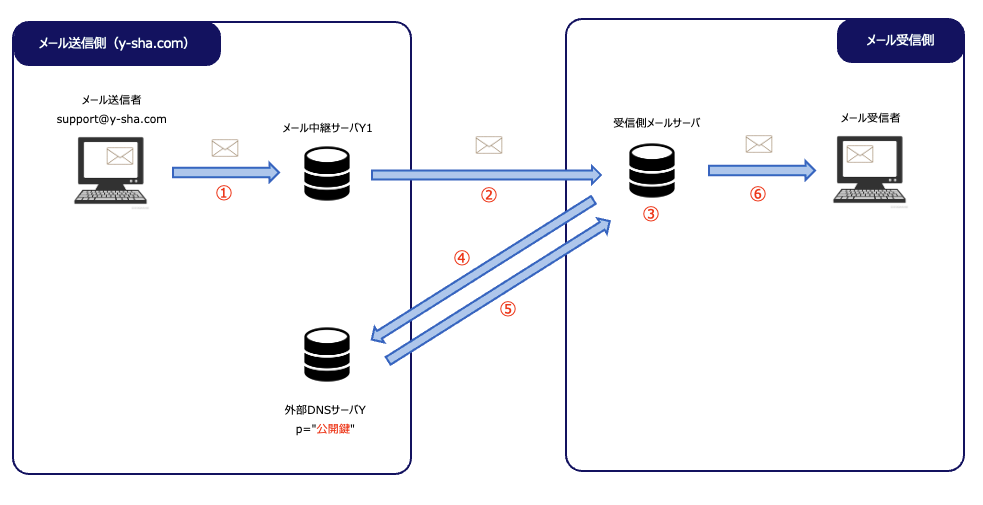

問題文中にY社のメールセキュリティ運用規定が記載されていますので、掲載しておきます。

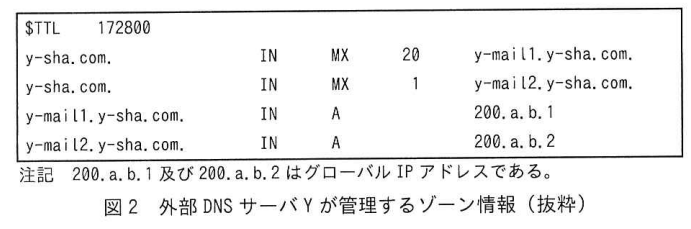

(1)

まずは下線⑥の部分を見てみましょう。

SPFを設定するのはどのDNSサーバか、またそのDNSサーバに登録する情報は何かを問われています。

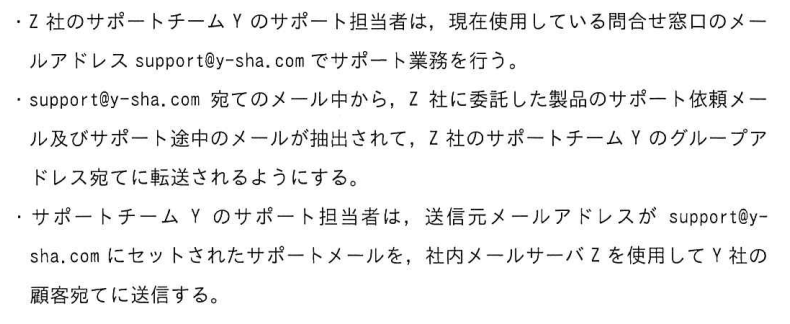

まず、Z社に委託したサポート体制が記載されている箇所を掲載します。

Z社はY社サポートメールと同じく、「support@y-sha.com」のメールを利用しサポート業務を行います。

つまり、Z社の社員がY社の社員になりすまして顧客にサポートメールを送信するのですね。

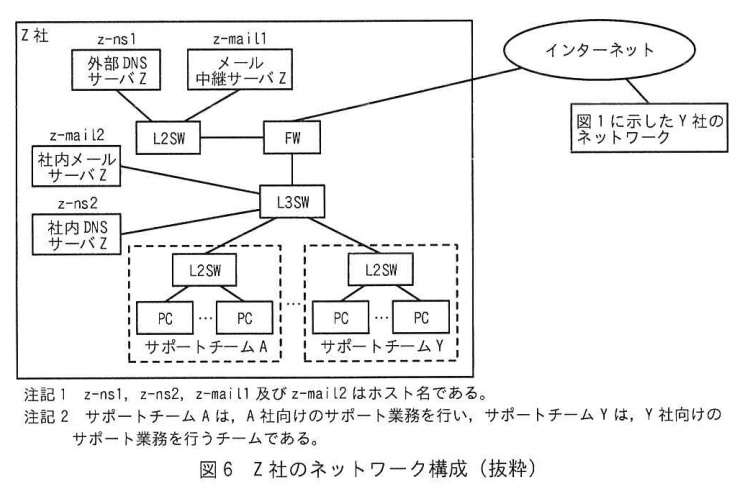

また、Z社のネットワーク構成図を掲載します。

構成図の通り、Z社のメールはメール中継サーバZから送られます。

これらの情報から、登録するDNSサーバ名は外部DNSサーバYまたはy-ns1となります。

また、DNSサーバに登録する内容はメール中継サーバZのIPアドレスまたはz-mail1のIPアドレスとなります。

DNSサーバ名:・外部DNSサーバY ・y-ns1

登録する情報:・メール中継サーバZのIPアドレス ・z-mail1のIPアドレス

最終的に、外部DNSサーバYのSPFレコードは以下のようになります。

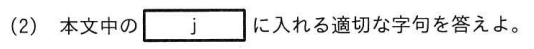

(2)

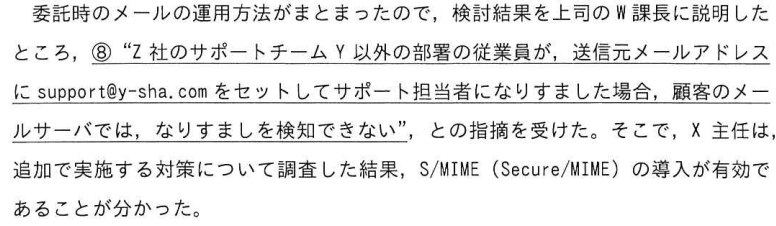

穴埋めですね。(j)の箇所を見てみましょう。

文中に「外部DNSサーバYを使用してDKIMの検査を行う」と記載があります。

表3より、dタグにはドメイン名が入るため、正解は「y-sha.com」となります。

y-sha.com

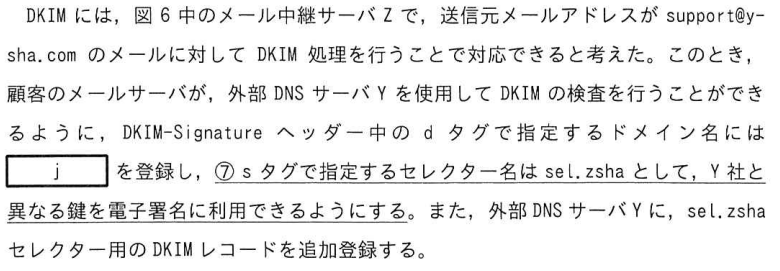

(3)

下線⑦の箇所を見てみましょう。

sタグに指定するセレクター名をsel.zshaとし、Y社と異なる鍵を電子署名に利用した場合のセキュリティ上の利点を問われています。

この設問は、秘密鍵と公開鍵を配置するサーバを考えることで解くことができます。

セレクターを分けない場合とセレクターを分ける場合を考えてみましょう。

- セレクターを分けない場合

セレクター:sel.ysha

秘密鍵の配置場所:メール中継サーバYおよびメール中継サーバZにsel.yshaの秘密鍵を配置

公開鍵の配置場所:外部DNSサーバYのDKIMレコードとして配置

- セレクターを分ける場合

セレクター;sel.ysha、sel.zsha

秘密鍵の配置場所:メール中継サーバYにsel.ysha、メール中継サーバZにsel.zshaの秘密鍵を配置

公開鍵の配置場所:外部DNSサーバYにsel.yashaならびにsel.zshaの公開鍵をDKIMレコードとして配置

少し文章にすると分かりずらいですが、注目すべきは秘密鍵の配置場所です。

セレクターを分けない場合、メール中継サーバYとメール中継サーバZに同じ(Y社の)秘密鍵を配置しなければなりません。

こうなると、どちらかのサーバから秘密鍵が漏えいした場合、影響範囲が広くなってしまいます。

一方、セレクターを分けた場合はメール中継サーバYとメール中継サーバZに異なる秘密鍵を配置すればよくなります。

万が一秘密鍵が漏えいしても、影響範囲は限定的で済みます。

それに例え委託しているとはいえ、他社に自社の秘密鍵を公開したくはないですもんね。

これらを踏まえIPAの解答例は以下の通りです。

メール中継サーバZから鍵が漏洩しても、Y社で実施中のDKIMの処理は影響を受けない。(43字)

(4)

下線⑧を見てみましょう。

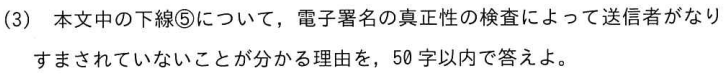

Z社のサポートチームY以外の部署の従業員がサポート担当者になりすました場合、顧客のメールサーバではそれを検知できない理由を問われています。

まずなりすましができる理由は、Z社のネットワーク構成図を見ることで分かります。

サポートチームAもサポートチームYも、メールを送信した際はメール中継サーバZからメールが送られます。

そのため、送信元のメールアドレスさえ正しく設定していれば、顧客のメールサーバではなりすまされていることを検知できないのです。

これまでの解説で述べたように、メール中継サーバZにて正規の署名が付与されるからですね。

よって、解答例は以下の通りになります。

なりすましメールも、メール中継サーバZから社外に転送されるから(31字)

設問5

冒頭でも述べたように本設問は不備があったとのことで、設問が成立しないとの発表がありました。

IPAの発表を再掲します。

令和6年4月21日に実施いたしましたネットワークスペシャリスト試験午後Ⅱ 問2 設問5に関して、不備があることが判明いたしました。

当該不備により問2 設問5は成立しないと判断し、問2を選択した受験者全員について、設問5(1)~(3)を正解として取り扱うこととしました。受験者の皆様には心からお詫び申し上げます。今後の出題に当たっては、細心の注意を払い、再発防止に努めてまいります。

令和6年度春期ネットワークスペシャリスト試験 午後Ⅱ 問2 設問5の不備とその対応について

本ブログでも不備の考察や解説などはしないことといたします。

まとめ

いかがだったでしょうか?

メールの送信ドメイン認証を軸として、メール運用を外部委託するといった設問でした。

また、本設問はかなりセキュリティに偏った内容であったように思います。

私はセキュリティがあまり得意ではないため、拙い解説となってしまいました。

不備などありましたら、お気軽にコメントなどで教えて頂けるとありがたいです。

これからも精一杯記事を書いていきますので、お役立て頂けると嬉しいです。

コメント