本記事では、ネットワークスペシャリスト試験の令和6年度午後Ⅰ問2について、筆者の所感なども交えて解説していきます。

なお、画像や解答例は全てIPA(独立行政法人情報処理機構)から引用しております。

令和6年度春期 ネットワークスペシャリスト(NW)午後Ⅰ

令和6年度春期 ネットワークスペシャリスト(NW)午後Ⅰ 解答例

前回記事では、令和6年度午後Ⅰ問3の設問1まで解説しました。

まだ前回記事をお読みでない方は、こちらからお読みください。

しっかりと解説していきますので、ぜひ最後までお読みください。

本設問の概要について

本設問は、C社SaaS宛の通信についてローカルブレイクアウトを目的とした負荷軽減について出題されます。

IPsecやプロキシ自動設定(PAC)について問われた問題でした。

大まかに以下の流れで進んでいきます。

- 導入ローカルブレイクアウト検討の背景

建築デザイン会社であるA社は、本社および4つの支社を保有しています。

インターネット上のC社SaaSを利用しており、通信経路は本社プロキシサーバを経由します。

C社SaaSを積極的に利用する方針としており、ネットワーク機器の負荷分散などから本社プロキシを経由せず、直接インターネット接続して利用する、ローカルブレイクアウトの検討を始めました。 - 設問1現在の構成について

主に現状の構成で利用しているIPsec VPNを軸に問われます。

また、ローカルブレイクアウトの検討を進めていきます。

具体的には、各支社のC社SaaS利用については本社プロキシサーバを経由せず、各支店のUTMプロキシサーバにて通信を行う手法です。 - 設問2PACの導入検討について

各支社が利用するプロキシサーバを制御するため、PACについての検討を行います。

具体的なPACの設定内容について出題されます。 - 設問3WPADの導入検討について

PACの活用に加えて、WPADの導入について検討します。

主にセキュリティ面についての出題が目立ちました。

リスクを考慮し、WPADの導入は見送ることとしたようです。

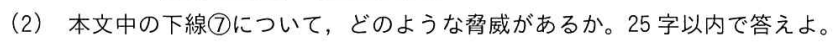

IPAの解答例について

| 設問 | 解答例 | 予想 配点 | ||

|---|---|---|---|---|

| 設問1 | (1) | ア | ハブアンドスポーク | 2 |

| (2) | 事前共有鍵 | 2 | ||

| (3) | 鍵が漏えいした際の影響範囲を小さくできる。 | 5 | ||

| (4) | IPヘッダー、元のIPパケット、ESPトレーラ | 3 | ||

| (5) | インタフェースにIPアドレスの割当を行わない設定 | 5 | ||

| (6) | 転送負荷の増大 | 5 | ||

| 設問2 | (1) | 利用しない | 2 | |

| (2) | proxy.a-sha.jp | 2 | ||

| (3) | 最初 | 172.16.0.0 | 2 | |

| 最後 | 172.31.255.255 | |||

| (4) | 本社のプロキシサーバの負荷軽減 | 5 | ||

| (5) | UTMプロキシサーバのFQDNが異なるから | 5 | ||

| 設問3 | (1) | イ | DHCP | 2 |

| ウ | DNS | 2 | ||

| エ | HTTP | 2 | ||

| オ | URL | 2 | ||

| (2) | 不正なプロキシサーバに中継される。 | 2 | ||

設問2

前回記事にて、現状の構成確認を行を行いました。

いよいよローカルブレイクアウトについて検討を進めていきます。

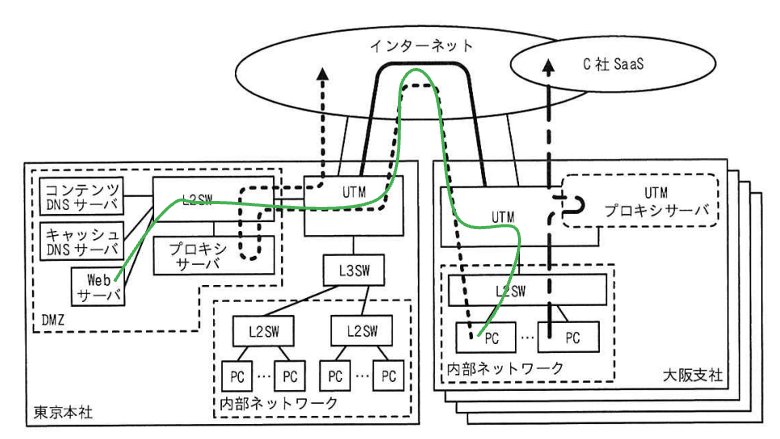

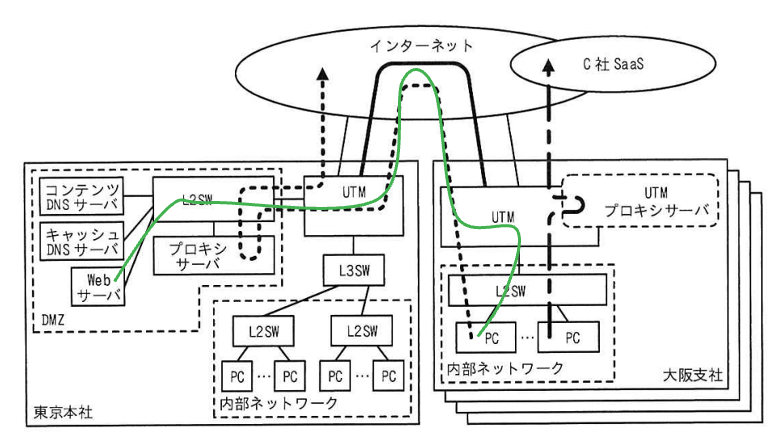

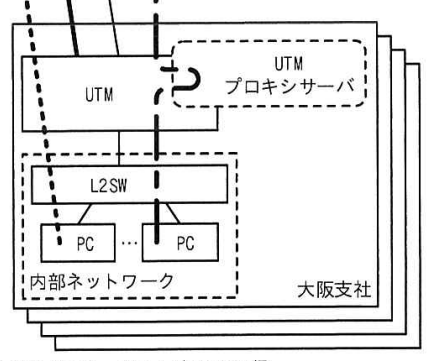

具体的には、これまでC社SaaSの利用は本社プロキシサーバを経由していましたが、各支社のUTMにUTMプロキシサーバを稼働させることで、直接C社SaaSを利用する構成です。

※その他のインターネット宛通信はこれまで通り本社プロキシサーバを経由します。

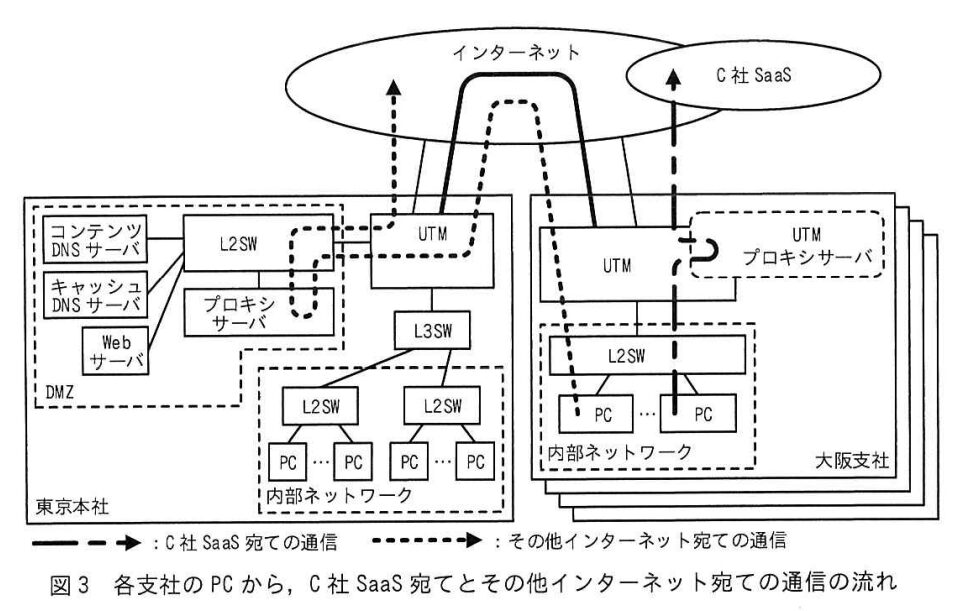

提示されている変更後の構成図を掲載します。

この構成より、各支社のPCが利用するプロキシサーバを制御するため、プロキシ自動設定(PAC)ファイルと、Webプロキシ自動検出(WPAD)の導入を検討することとしました。

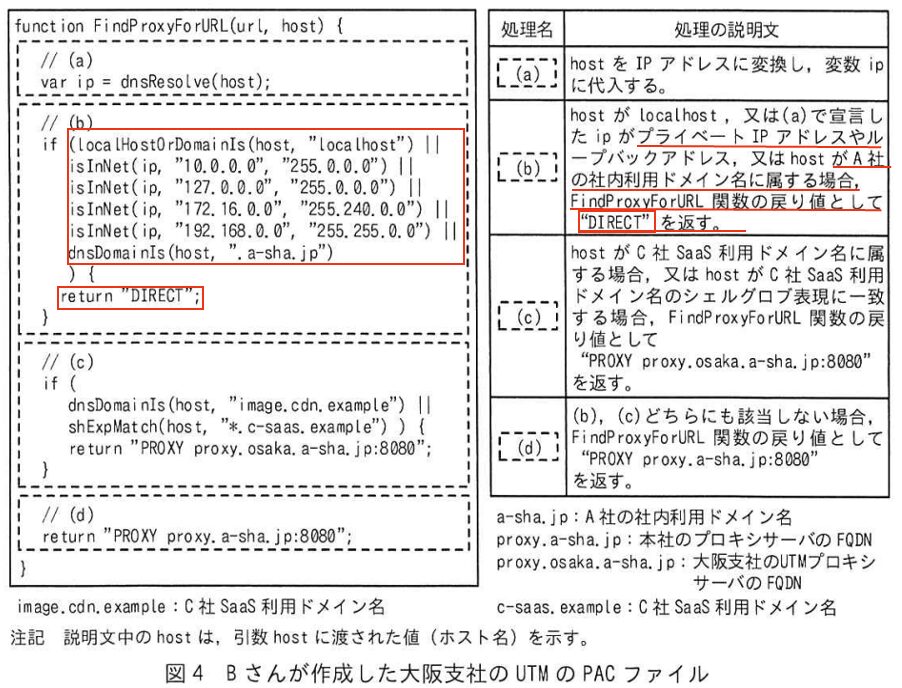

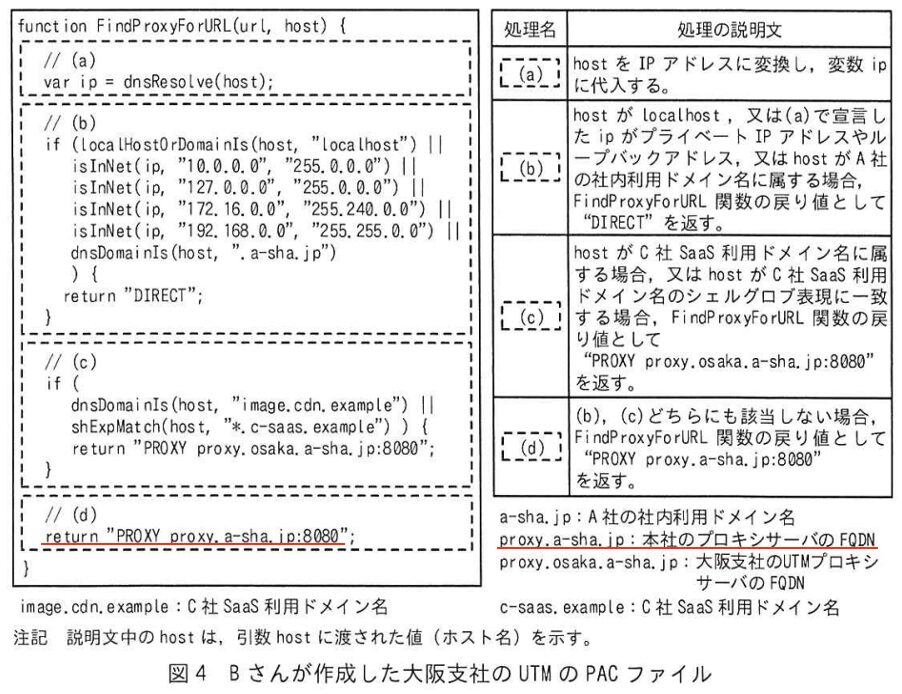

また、設問2では大阪支社を取り上げてPACファイルの設定内容が掲載されています。

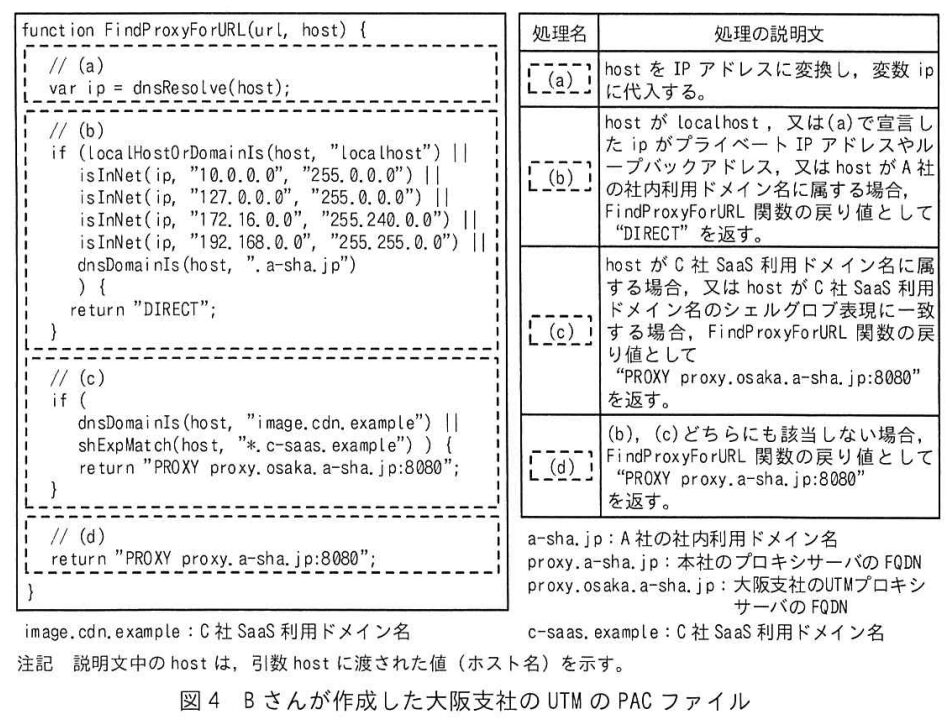

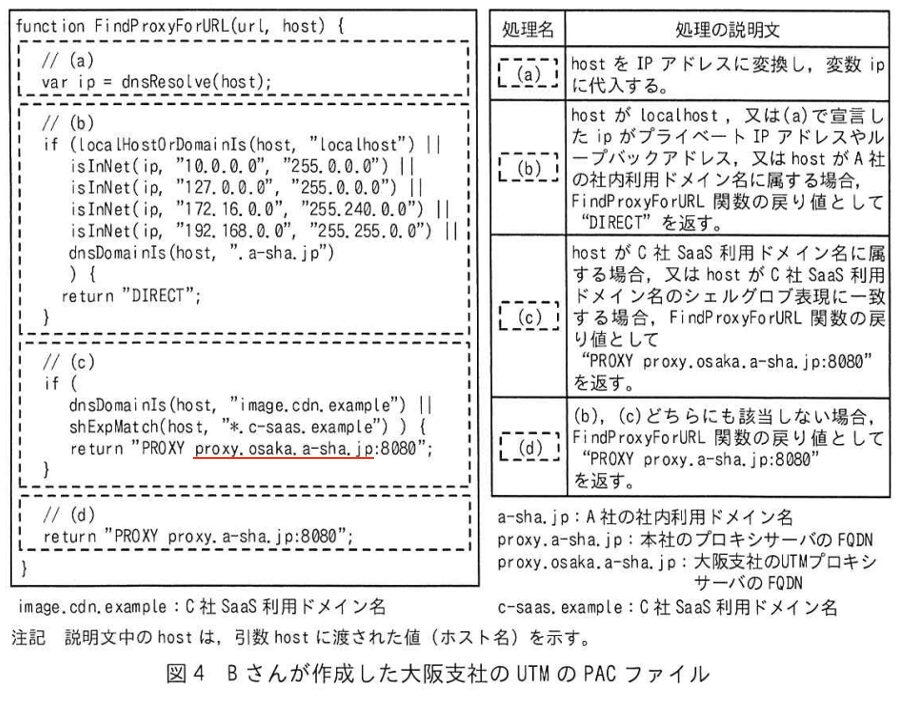

PAC(Proxy Auto-Configuration)ファイルの中身は以下の通りです。

PACについての説明を記載します。

前置きが長くなってしまって恐縮ですが、設問に入っていきましょう。

(1)

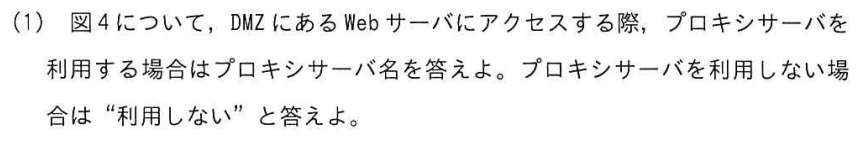

大阪支社のPCから本社DMZ内のWebサーバにアクセスする際に利用するプロキシサーバについて問われています。

利用しない場合は”利用しない”と解答します。

PACファイルを見て貰えば分かる通り、利用するプロキシサーバの選択は、IPアドレスやホスト名(FQDN)などの宛先に応じて決定されます。

では、DMZのIPアドレスやホスト名(FQDN)には何が設定されているのでしょうか?

それは冒頭の[現在のA社のネットワーク構成]を見ると記載されています。

DMZや内部ネットワークに関しては”プライベートIPアドレス“を利用しているのです。

それを踏まえてPACファイルを見てみると、プライベートIPアドレス宛の通信についての設定が記載されています。

(b)に記載の通り、宛先がプライベートIPアドレスだった場合、”FindProxyForURL”関数により”Direct”が戻り値として返されます。

つまり、プロキシサーバを利用しないのです。

※DMZ内のWebサーバの具体的なIPアドレスは示されていません。

本文中にも記載がありますね。

利用しない

ちなみに、大阪支社のPCからDMZ内のWebサーバへの経路は以下の通りとなります。

ここで着目していただきたいのが、UTMプロキシサーバも本社プロキシサーバも経由していないことですね。

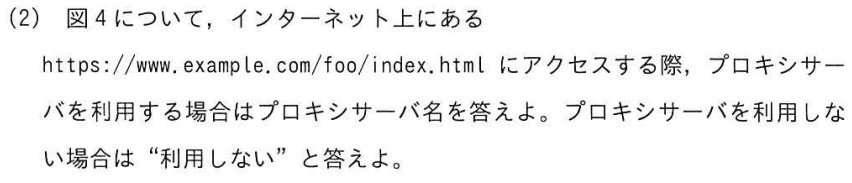

(2)

大阪支社のPCからインターネット上にある”https://www.example.com/foo/index.html”にアクセスする際に利用するプロキシサーバを問われています。

利用しない場合は”利用しない”と解答します。

再度PACファイルの中身を見てみましょう。

この大阪支社のPACファイルですが、アクセス先に応じて(b)〜(d)の3つの条件に分かれています。

それぞれの条件について見ていきましょう。

| 条件名 | アクセス先(宛先) | 利用するプロキシサーバ |

|---|---|---|

| (b) | host(FQDN)が ・localhost ・プライベートIPアドレス ・ループバックアドレス ・A社社内ドメインに属する | DIRECT(利用しない) |

| (c) | ・C社SaaSドメイン名 | proxy.osaka.a-sha.jp(大阪支社のUTMプロキシサーバ) |

| (d) | ・(b)〜(c)の宛先以外 | proxy.a-sha.jp(本社プロキシサーバ) |

本設問では、インターネット上にある”https://www.example.com/foo/index.html”にアクセスするため、(d)の条件と合致します。

よって利用するプロキシサーバはproxy.a-sha.jpの本社プロキシサーバとなります。

proxy.a-sha.jp

ちなみに私は、問題文中の”利用するプロキシサーバ名“というものがイマイチ理解できませんでした。

そのため、”本社プロキシサーバ“と解答をしてしまいました。

(3)

次はisInNet(ip,”172.16.0.0″, “255.240.0.0”のアドレス空間が問われています。

単純に開始アドレスが172.16.0.0で、サブネットマスクが255.240.0.0のアドレス帯を解答すればOKです。

“255.240.0.0”の第2オクテットを2進数表記とした場合、”11110000″であり、第2オクテットの5ビット目以降がホスト部となります。

続いて、“11110000”を反転させると”00001111″であり、これを10進数に直すと”32″となります。

よって、終了のIPアドレスは172.31.255.255となります。

正解は172.16.0.0〜172.31.255.255となります。

本設問では”172.16.0.1〜172.31.255.254“といった解答が目立っていたようです。

今回はあくまで利用可能なIPアドレスの範囲を問われているので、気をつけましょう。

最初:172.16.0.0

最後:172.31.255.255

ちなみに、私はアドレス範囲の問題がそんなに得意ではありません。

一応私なりの解法を記載しておきます。(違っていたら申し訳ありません)

開始IPアドレスは判明しており、求めるべきは終了のIPアドレスです。

終了のIPアドレスの求め方ですが、まず1つのオクテット内でIPアドレスは最大「255」となります。

その「255」からサブネットマスクの各オクテットに設定している数字を引き算することにより、各オクテットの終了の数字を求めることができます。(文章で書いてもよく分かりませんね)

具体的には、サブネットマスク”255.240.0.0″と開始IPアドレスが”172.16.0.0″ということに着目して、以下のように解いています。

| 第1オクテット | 第2オクテット | 第3オクテット | 第4オクテット | |

|---|---|---|---|---|

| サブネットマスク | 255 | 240 | 0 | 0 |

| 計算方法 | 255-255=0 | 255-240=15 | 255-0=255 | 255-0=255 |

| 終了IPアドレス | 172+0=172 | 16+15=31 | 0+255=255 | 0+255=255 |

(4)

アクセスする宛先がプライベートIPアドレスの範囲である場合、戻り値を”DIRECT”とすることで得られる効果を問われています。

これまで何度が記載していますが、“DIRECT”とは、つまりプロキシサーバを利用しないということです。

プライベートIPアドレスを設定しているDMZ宛の通信経路を再掲します。

まず、各支社のUTMプロキシサーバは、C社SaaS宛の通信の時しか利用しません。

よって、負荷軽減の効果が得られるのは、本社プロキシサーバとなります。

正解は以下の通りです。

本社のプロキシサーバの負荷軽減(15字)

(5)

まずは下線⑥について見てみましょう。

続いての問題は、PACファイルを支社ごとに用意する必要がある理由を問われています。

本設問の冒頭にも記載がありますが、A社は本社以外に4か所の拠点を保有しています。

また、各支社の構成図を見てもらうと分かる通り、支社ごとの構成は全く同じで、UTMプロキシサーバも支社ごとに存在することがわかります。

これはどういうことかというと、UTMプロキシサーバ名(FQDN)は支社ごとに違うということです。

その証拠に、PACファイル内に支社のUTMプロキシサーバ名(FQDN)が記載されていることがわかります。

仙台支社のFQDNは”proxy.sendai.a-sha.jp“などとなるのでしょう。

よって、解答は以下の通りとなります。

UTMプロキシサーバのFQDNが異なるから。(21字)

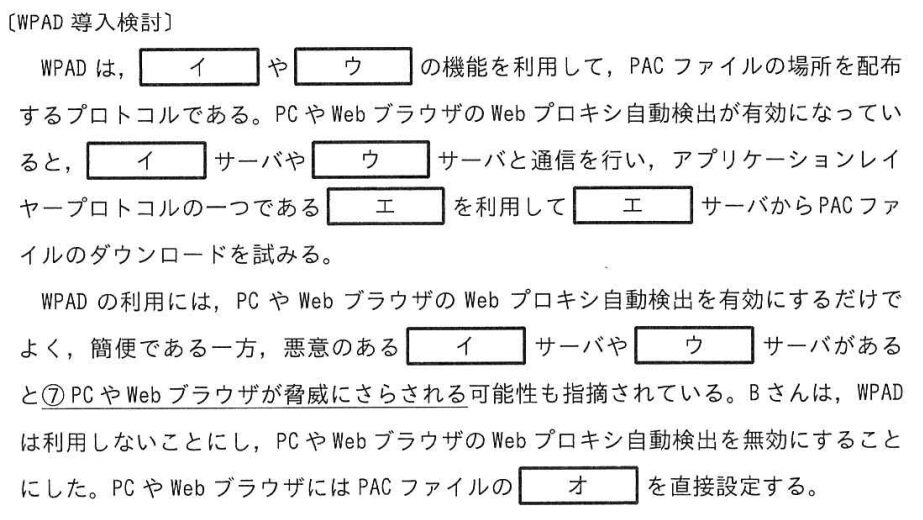

設問3

続いては、プロキシの自動検出を目的としてWPAD(Web Proxy Auto-Discovery)についての導入検討を開始しました。

私はWPADという用語を聞いたことはあるのですが、詳しい内容については知りませんでした。

WPADの概要を記載します。

それでは設問に入っていきましょう。

(1)

こちらの問題は穴埋めです。

該当の箇所を見てみましょう。

(イ)、(ウ)、(エ)

冒頭にも記載した通り、WPADはDHCPサーバやDNSサーバを利用します。

DHCPを利用する場合、PACファイルのURLを取得し、その後HTTPサーバからPACファイルをダウンロードしプロキシ設定を適用します。

イ:DHCP

ウ:DNS

エ:HTTP

DHCPについては、初めの[現在のA社のネットワーク構成]にも少し書かれています。

おそらくA社はDHCPによりWPADを実現していたものと思われます。

(オ)

続いて(オ)の部分を見てみましょう。

Webプロキシ自動検出機能を有効にすると攻撃されるリスクが増えることから、WPADを無効化することにしたそうです。

※このリスクについては(2)で解説します。

そのため、BさんはWebプロキシ自動検出機能を無効化し、PCやブラウザにPACファイルの(オ)を直接設定することにしたようです。

このプロキシ自動検出機能を無効化すると、PCやブラウザに何を直接設定しなければならないのでしょうか?

DHCPにてWPADを利用する場合、DHCPサーバよりwpad.datファイルの場所(URL)を取得します。

よって機能無効化に伴い、PCやブラウザにPACファイルのURLを直接設定することにしました。

オ:URL

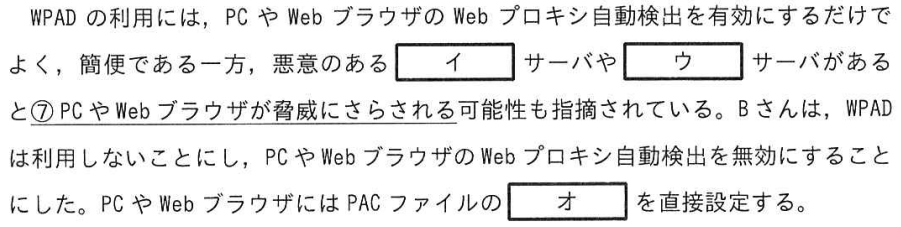

(2)

先ほどの問題にも少し触れましたが、プロキシ自動検出機能を利用すると”ある脅威”にさらされるため、利用を見送ったようです。

その脅威とはなんでしょうか?

一般的に、中間者攻撃やDNSポイズニング攻撃のリスクがあります。

DHCP Offerにて不正なWPADのURLを注入されたり、DNSレコードの改ざんなどをされると、不正なプロキシサーバへ中継される可能性があります。

そのためプロキシ自動検出機能を無効化したのですね。

不正なプロキシサーバに中継される。(17字)

まとめ

いかがだったでしょうか?

プロキシ自動設定には運用面などの管理が簡略化できる一方、セキュリティリスクなども含んでいます。

ネットワークとセキュリティは非常に親和性が高いので、しっかりと対策していきましょう。

以下記事に筆者おすすめの勉強方法なども公開しています。

それではまた次回の記事でお会いしましょう!

コメント