本記事では、ネットワークスペシャリスト試験の令和6年度午後Ⅰ問3について、筆者の所感なども交えて解説していきます。

なお、画像や解答例は全てIPA(独立行政法人情報処理機構)から引用しております。

令和6年度春期 ネットワークスペシャリスト(NW)午後Ⅰ

令和6年度春期 ネットワークスペシャリスト(NW)午後Ⅰ 解答例

以下記事にネットワークスペシャリスト試験の概要や、筆者おすすめの勉強方法などもまとめていますので、合わせてお読みください。

本設問は聞きなれない技術も出題されていましたが、落ち着いて考えれば基本的な知識でも解けた問題だったかなと思います。

今回もVol.1とVol.2に分けて解説していきます。

試験に向けて一緒に頑張っていきましょう!

本設問の概要について

本設問は、C社SaaS宛の通信についてローカルブレイクアウトを目的とした負荷軽減について出題されます。

IPsecやプロキシ自動設定(PAC)について問われた問題でした。

本設問は大まかに以下の流れで進んでいきます。

- 導入ローカルブレイクアウト検討の背景

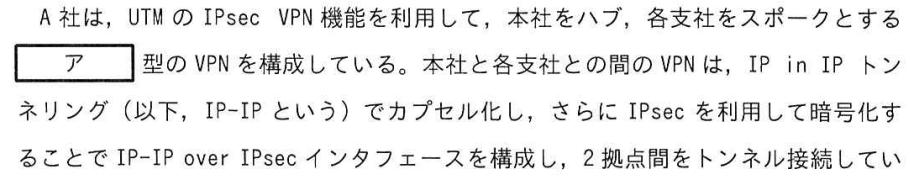

建築デザイン会社であるA社は、本社および4つの支社を保有しています。

インターネット上のC社SaaSを利用しており、通信経路は本社プロキシサーバを経由します。

C社SaaSを積極的に利用する方針としており、本社プロキシを経由せず、直接インターネット接続して利用する、ローカルブレイクアウトの検討を始めました。 - 設問1現在の構成について

主に現状の構成で利用しているIPsec VPNを軸に問われます。

また、ローカルブレイクアウトの検討を進めていきます。

具体的には、各支社のC社SaaS利用については本社プロキシサーバを経由せず、各支店のUTMプロキシサーバにて通信を行う手法です。 - 設問2PACの導入検討について

各支社が利用するプロキシサーバを制御するため、PACについての検討を行います。

具体的なPACの設定内容について出題されます。 - 設問3WPADの導入検討について

PACの活用に加えて、WPADの導入について検討します。

主にセキュリティ面についての出題が目立ちました。

リスクを考慮し、WPADの導入は見送ることとしたようです。

IPAの解答例について

| 設問 | 解答例 | 予想 配点 | ||

|---|---|---|---|---|

| 設問1 | (1) | ア | ハブアンドスポーク | 2 |

| (2) | 事前共有鍵 | 2 | ||

| (3) | 鍵が漏えいした際の影響範囲を小さくできる。 | 5 | ||

| (4) | IPヘッダー、元のIPパケット、ESPトレーラ | 3 | ||

| (5) | インタフェースにIPアドレスの割当を行わない設定 | 5 | ||

| (6) | 転送負荷の増大 | 5 | ||

| 設問2 | (1) | 利用しない | 2 | |

| (2) | proxy.a-sha.jp | 2 | ||

| (3) | 最初 | 172.16.0.0 | 2 | |

| 最後 | 172.31.255.255 | |||

| (4) | 本社のプロキシサーバの負荷軽減 | 5 | ||

| (5) | UTMプロキシサーバのFQDNが異なるから | 5 | ||

| 設問3 | (1) | イ | DHCP | 2 |

| ウ | DNS | 2 | ||

| エ | HTTP | 2 | ||

| オ | URL | 2 | ||

| (2) | 不正なプロキシサーバに中継される。 | 2 | ||

本設問は筆者は約41分で解答しました。

私は大体40分前後で解くことが多いようです。

設問1

(1)

(ア)

まずはお決まりの穴埋め問題です。(ア)の部分を見てみましょう。

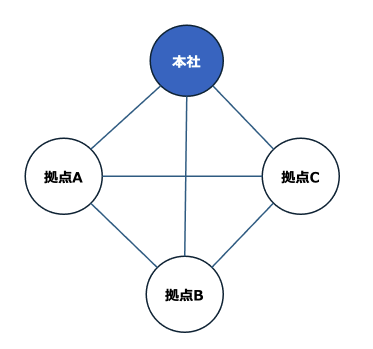

A社の現在のVPN構成について問われています。

「本社をハブ、各支社をスポークとする」と記載があるので、正解はハブアンドスポークです。

ハブアンドスポーク

これはほぼ答えが問題文中に記載されているのですが、せっかくなのでハブアンドスポークについて解説します。

まずは現在のC社のネットワーク構成について見てみましょう。

「本社をハブ、各支社をスポークとする」と記載があることから、本社UTMと各支社のUTMでIPsecトンネルを確立していることが分かります。

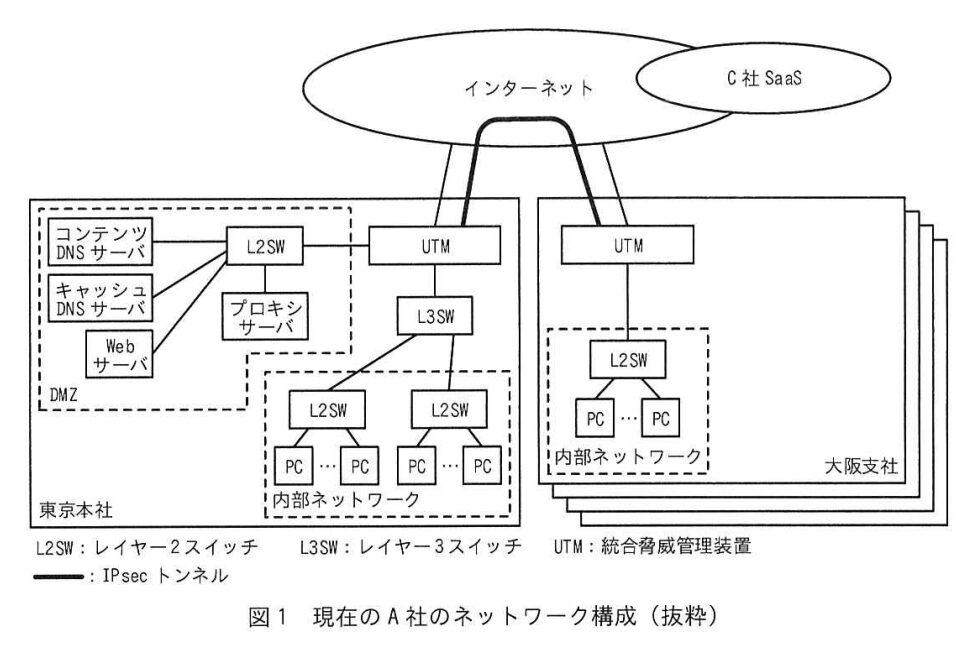

VPN構成でよく登場する用語にフルメッシュ構成が存在します。

フルメッシュ構成とハブアンドスポーク構成の比較表を作成したので、よければご参考ください。

| フルメッシュ構成 | ハブアンドスポーク構成 | |

|---|---|---|

| 概要 | ネットワーク内の全てのノード(拠点)が相互接続されているトポロジーのこと | ネットワーク内の全てのノード(拠点)が相互接続されているトポロジーのこと |

| イメージ図 |  |  |

| メリット | ✔︎特定の拠点に負荷が集中しない ✔︎どこかの拠点ががダウンしても他の経路で通信を継続できる ✔︎全ての拠点が直接接続されているため、遅延が少ない | ✔︎新しい拠点が追加となった際の拡張が容易 ✔︎ハブ拠点においてFWやプロキシサーバなどの一元管理がしやすい |

| デメリット | ✔︎拠点が増えた際などの設定や管理が複雑 ✔︎大規模環境では管理負荷が高くなる ✔︎ネットワーク機器の負荷が増大する | ✔︎拠点間の通信は全てハブ拠点を通過するため、遅延が発生しやすい ✔︎ハブ拠点がダウンすると通信が一切できなくなる |

VPNの構成は、ネットワークスペシャリスト試験では割と出題される印象です。

名称とメリット・デメリットは覚えておきたいところです。

(2)

本社UTMと支社UTMで共有する鍵の名称を問われています。

まずは下線①を見てみましょう。

具体的には、本社と支社UTMにおいてVPN接続するための”事前に共有する鍵”について記載されています。

本社UTMと支社UTMにて事前に共有する鍵は事前共有鍵です。(読んで字の如くですね)

事前共有鍵

“Pre-Shared Key”とも呼ばれたりします。

(3)

下線②を読んでみましょう。

“事前共有鍵”を各支店のUTMごとに異なる値を設定した場合、得られる効果を問われています。

まず、全て同じ値にした場合のデメリットを考えてみましょう。

鍵というのは、第三者には絶対に秘匿しておく必要があります。

なぜなら、鍵情報が漏洩してしまった場合、暗号化している通信を復号し、通信内容を盗み見ることができてしまうからです。

では、この鍵を全て同じものに設定していたらどうなるでしょうか?

どこかの拠点の鍵情報が漏洩してしまった場合、全拠点のIPsecで暗号化した通信を盗み見ることができるようになってしまいます。

そうなると全ての鍵を入れ替える必要がありますね。

一方、UTMのペアごとに異なる鍵を設定していた場合、いずれか1つの鍵が漏洩しても他の鍵情報には影響がありません。

よって、解答例は以下の通りとなります。

鍵が漏洩した際の影響範囲を小さくできる。(21字)

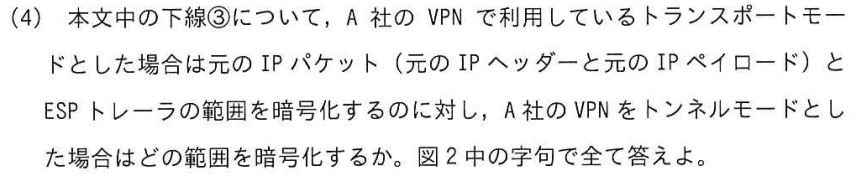

(4)

まずは下線③を見てみましょう。

IPsecの通信モードには、トランスポートモードとトンネルモードがありますが、A社VPNはではトランスポートモードを採用しているようです。

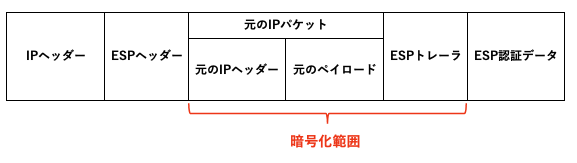

トランスポートモードは元のIPパケットとESPトレーラの範囲を暗号化するのに対し、トンネルモードはどの範囲を暗号化するか、という問いです。

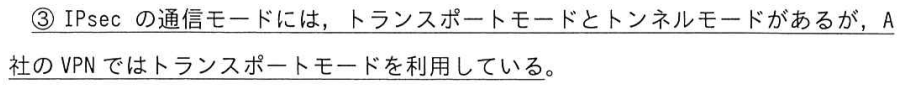

A社VPNのパケット構造が示されているので掲載します。

図の(1)がIP-IPでカプセル化したパケット、(2)が(1)のパケットを更にIPsecのトランスポートモードで暗号化したパケットです。

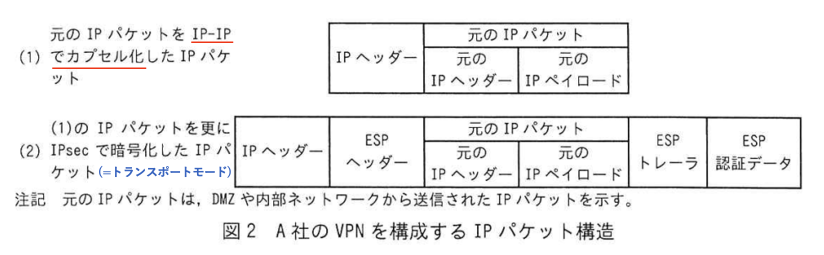

それではIPsecのトンネルモードとトランスポートモードの違いを見ていきましょう。

| トンネルモード | トランスポートモード | |

|---|---|---|

| 説明 | ✔︎IPパケット全体を暗号化し、新しいIPヘッダーを付加する ✔︎拠点間VPNにて主に利用される | ✔︎IPヘッダーはそのままでデータのみを暗号化する ✔︎エンドツーエンド通信に適している |

| 暗号化範囲 |  |  |

少し小さくて恐縮ですが、暗号化範囲を記載してみました。

図の通り、トンネルモードで暗号化する範囲はIPヘッダー、元のIPパケット、ESPトレーラです。

IPヘッダー、元のIPパケット、ESPトレーラ

(5)

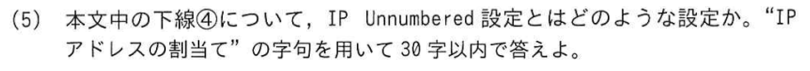

まずは下線④について見てみましょう。

本社と各支社のUTMには固定IPアドレスを割り当ていますが、IP-IP over IPsecインタフェースにはIP Unnumberedの設定を行っています。

IP Unnumberedがどのような設定なのかを問われています。

IP Unnumbered(番号のない)という単語からもわかるように、インタフェースにIPアドレスを割り当てない設定です。

よって、正解は以下の通りです。

インタフェースにIPアドレスを割り当てない設定(25字)

IPアドレスを割り当てずに、どうやってIPsec VPN通信を実現するのか疑問に思った方も多いと思います。

簡単にですが、IP Unnumberedについての説明を記載します。

本設問の環境では、“既存のインタフェースのIPアドレスを流用する”ことでVPN通信を実現しています。

下線④において、「IP-IP over IPsecインタフェースではIP Unnumbered設定を行なっている」と記載があります。

これはあくまで、仮想のインタフェースでIP Unnumbered設定を行っているということです。

VPN通信を行う際、実際にはUTMの物理インタフェースのIPアドレスを利用(流用)しているのです。

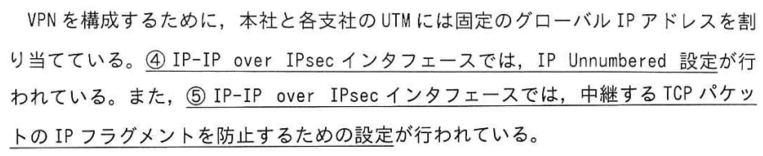

(6)

まずは下線⑤の箇所を見てみましょう。

IP-IP over IPsecインタフェースにてIPフラグメント防止設定を行わなかった場合の、UTMへの影響を問われています。

個人的に、この問題文を見た時何を問われているのかよく分かりませんでした。(理解力のなさ)

少し難しい問題だったと思います。

まずはIPフラグメントの説明を記載します。

IPフラグメントが発生した場合、ネットワーク機器のCPU負荷が高くなります。

そのため、送信側ホストがPath MTU Discovery(PMTUD)を利用し、予めフラグメントされないパケットサイズに調整することで、フラグメント処理を回避できるのです。

Path MTU Discovery(PMTUD)を知らなければ、なかなか解けなかったと思います。

MTUでフラグメントが発生した場合、MTUの負荷が高くなることが予想されます。

よって、正解は以下の通りです。

転送負荷の増大(7字)

まとめ(Vol.2)に続く

少し解説が長くなってしまったので、設問2以降はVol.2にて書いていこうと思います。

現状の構成を把握できたので、これからは具体的なローカルブレイクアウト構成について検討を進めていきます。

この記事が皆さまのお役に立てることを心から願っています。

それではまた次回の記事で!

コメント